- 时间:2018-09-17 13:08来源:未知 作者:小北 点击: 次

- 近期有消息称,美国圣路易大学宣布将在学生宿舍放置2300个Echo Dot智能音箱,其内置的语音助理Alexa,能随时随地解答同学有关校园生活的问题,此消息一经报道便有评论发出了智能音箱可能会获取个人隐私的担忧之声。 为何公众对智能音箱总是心怀戒备?因为它

-

近期有消息称,美国圣路易大学宣布将在学生宿舍放置2300个Echo Dot智能音箱,其内置的语音助理Alexa,能随时随地解答同学有关校园生活的问题,此消息一经报道便有评论发出了“智能音箱可能会获取个人隐私”的担忧之声。

为何公众对智能音箱总是心怀戒备?因为它在开机联网状态下麦克风时刻工作,如果被黑,用户的隐私将会被窃听的一清二楚。不过值得欣慰的是,智能音箱的安全性问题已经引起了许多信息安全专家的重视。

在近日举办的第四届互联网安全领袖峰会(CSS2018)腾讯安全探索论坛(TSec)上,来自Tencent Blade Team的高级安全研究员伍惠宇就智能音箱安全问题展示了团队最新的研究成果,引发场内外热议。同时,其研究成果通过了TSec百人大师品鉴团的评审,获得了技术奖。

求教华强北“老司机”焊接经验 完成攻击环境搭建

在TSec论坛现场,Tencent Blade Team的高级安全研究员伍惠宇在简要回顾了智能音箱发展及安全性问题之后,详细展示了其团队如何从攻击者角度完成对亚马逊智能音箱Echo的漏洞挖掘和远程攻击。

摆在Tencent Blade Team前面的核心问题是构造攻击环境,但是亚马逊官方并没有在任何渠道公开固件信息,这意味着常用的方式不再奏效。

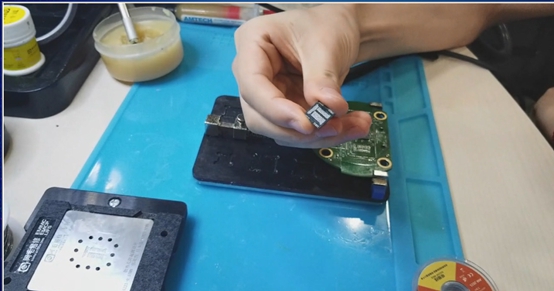

几番思索之下,伍惠宇选择从硬件入手,购买市售的Echo,进行拆解。但当存储固件的 EMCP芯片从主板上取下来后,读取它又成了一道难题。为了稳定高效的读写,团队需要重新给芯片植锡,仅植锡这个步骤就因操作人员经验不足而报废了数台设备,之前所有的操作必须得重头再来,后续的芯片封装同样遇到了难题。在多次试错之后,团队最终成功导出数据,改写了固件。而这仅仅是“万里长征第一步”。

(拆解下来的WMCP芯片)

在提取固件之后,Tencent Blade Team团队成员开始搭建ROOT的测试环境。伍惠宇通过修改系统分区下的脚本实现ROOT。而这也迎来了此次破解对团队成员最大的考验——需要将芯片重新焊接回电路板。

同拆卸相比,将芯片重新安装回去的难度更大。在13毫米×8毫米大小的芯片上,有多达221个焊接点,重新焊接必须保证所有的焊接点对齐,还要保证没有虚焊,更不能有短路,否则功亏一篑,一切又得重来。在数次尝试均告失败之后,伍惠宇特地请教了深圳华强北手机维修城的“老司机”,在学习了他们的焊接经验后,顺利将芯片重新焊接回主板。

从固件的获取过程来看,破解亚马逊智能音箱,不仅需要高质量的代码,还要求掌握精湛的手工技能。在此之后,Tencent Blade Team发现在软件层面亚马逊智能音箱的安防已经达到了相当高强度,想利用漏洞完成攻击还有很长路要走。

从何处攻击? WHAD数据同步程序成跳板

Tencent Blade Team安全研究人员在完成固件改写后,以这一台音箱为基础进行漏洞挖掘,他们发现 WHAD程序存在漏洞,该程序可以在多台音箱之间同步数据,使不同设备播放同一首歌,或者响应同一个语音指令。

以此漏洞为跳板,Tencent Blade Team通过在局域网内搭建相同IP的服务器,给用户发送一个亚马逊登录链接,拿到用户cookie,远程启动含有漏洞的WHAD程序,将那台已经ROOT了的音响绑定到了特定用户的账户之下。这个时候,音箱会从云端拉取局域网内用户绑定的所有其他Echo音箱的证书和私钥信息,将证书和私钥发送给攻击者。

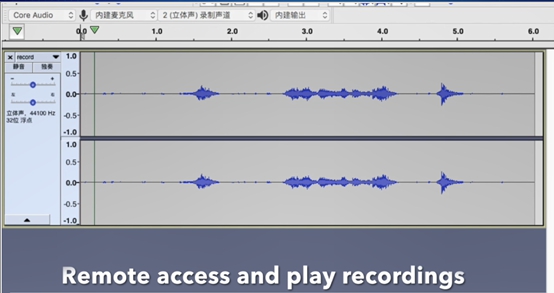

伍惠宇进一步解释到,攻击者拿到这些数据之后会对局域网内的所有音箱发动攻击。攻击代码执行完毕以后所有音箱会自动与攻击者控制的远程服务器进行通信,接收攻击者的远程控制指令,并把窃听到的录音文件发送到远程服务器,成为攻击者的远程窃听器。至此,一次针对智能音箱的攻击便已完成,曾经“聪明伶俐”的智能音箱已经变身为窃听神器。

(受到攻击的音箱被远程控制,静默录音)

伍惠宇表示,这种看似大费周章的漏洞挖掘和攻击形式暴露出来的隐患虽然对普通用户来说威胁不大,但是对局域网内连接了多台设备的用户来说却十分危险,以文章开头的圣路易大学为例,如果某一台设备遭到攻击,整个网络内的用户信息都有泄露的危险。

虽然这仅仅是针对亚马逊Echo的攻击方式,但对于其他厂商来说十分具有警示意味。保障智能设备和用户信息的安全不仅需要设备商加强投入,也需要与安全团队加强合作,及时发现并修复漏洞,消除安全隐患。同时,用户在使用智能音箱时一定要及时升级系统。

据了解,伍惠宇所在团队Tencent Blade Team,由腾讯安全平台部在2017年底成立,专注于AI、IoT设备、移动终端的安全研究。虽然组建不久,但已经在国际舞台上崭露头角。其团队不仅协助亚马逊、Google及苹果等国际厂商修复了70多个漏洞,还在今年8月初登上了DEFCON大会的演讲台。

CSS2018腾讯安全探索论坛技术奖议题巡礼:揭秘亚马逊Echo的破解

推荐内容

- 反引力时光沙漏,带你穿越外太空

喧嚣的城市,把窗帘拉起黑夜回归现实,看看空荡荡的房间,寂寞与孤独上了心头。刚刚离开...

- 【华美优胜】2月3日美国豪宅发布会,国际开发

华美优胜hminvestment即将于2018年2月3日,召开美国奥兰多度假包租豪宅和亚特兰大佐治...

- 宜庄果苗推广平台 好质好量好树苗轻松买卖

党的十八大以来,党中央国务院高度重视农业发展。习近平总书记多次强调,绿水青山就是金...

- 这家粥店凭什么能让中国营销大师叶茂中亲临考

作为中国营销界的大师叶茂中,相信从事企业经营的与市场营销的朋友可能并不陌生,包括...

- 仁寿城北千里沃土,精粹尽数汇于北城

印象中的仁寿,是温温吞吞的西南小城。拥挤的街市,喧嚣的人群,一派鲜活人世烟火景象...

- “00后”的编程教育:编程猫连接前沿科技与未

近日,华南最大科技峰会火星峰会在深圳举行。80位全球科技行业顶尖企业家及学界专家与...